ネットワークのリスクと対策

| リスク | 対策 | |

|---|---|---|

|

盗聴 メールの内容などが盗まれる |

暗号化 共通鍵暗号と公開鍵暗号の2種類ある。第三者による盗聴を防ぐ |

|

|

なりすまし 不正にサービスを利用する |

電子証明書 本人であることを証明する |

|

|

改ざん サイトのデータを書き換える |

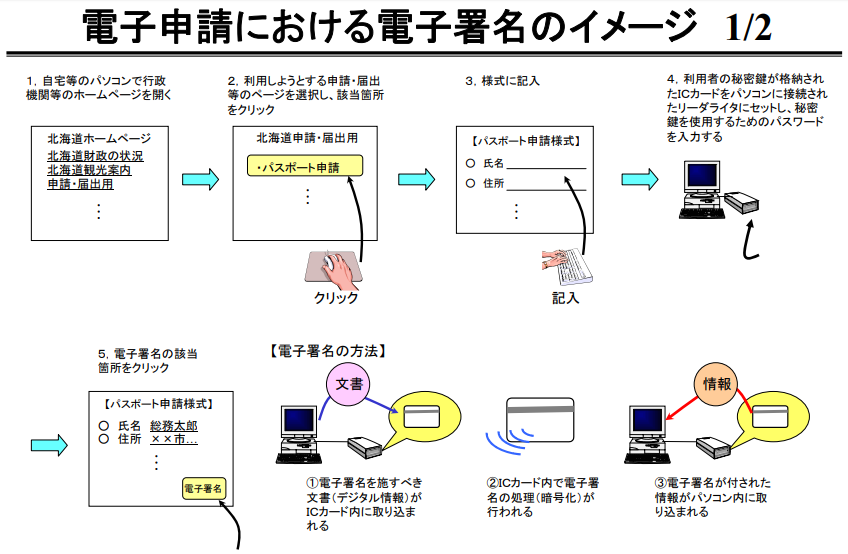

電子署名 データが改ざんされていないことを証明する |

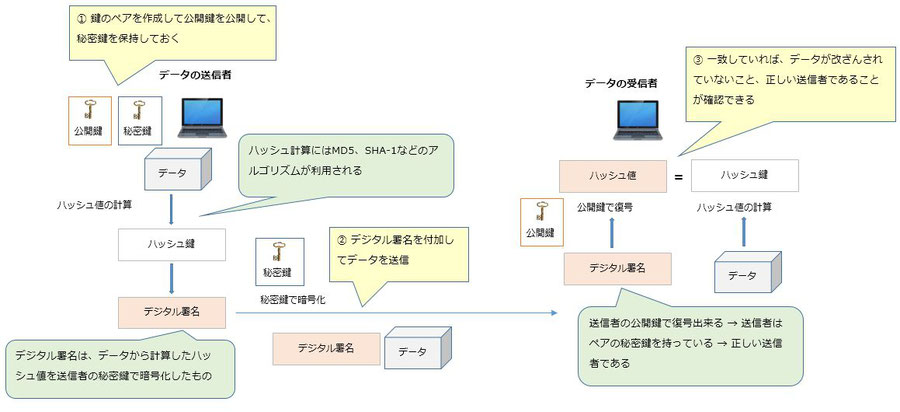

デジタル署名

公開鍵暗号方式をする際に、データが改ざんされていないこと、そしてデータの送信者を確認するために用いられるのが

デジタル署名

デジタル署名を作成するには、元データに対してハッシュ化を行い、それを秘密鍵で暗号化する

ただ、署名を確認するために使った公開鍵が本物であることは、保証されていない

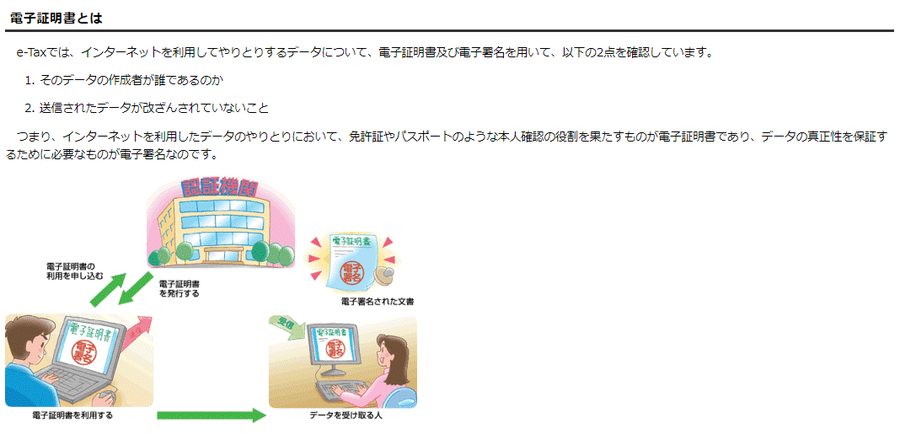

証明書

悪意をもったユーザが別のユーザになりすまして公開鍵を公開していると、安全な通信ができない。公開鍵が確かに

「本物」であることを証明するのが、証明書の役割

証明書は、認証局(CA)と呼ばれる第三者機関が発行する。代表的な組織:ジオトラスト社、サイバートラスト社、

ベイサイト社

信頼されている認証局が発行した証明書を利用したシステムの基盤をPKIと呼ぶ

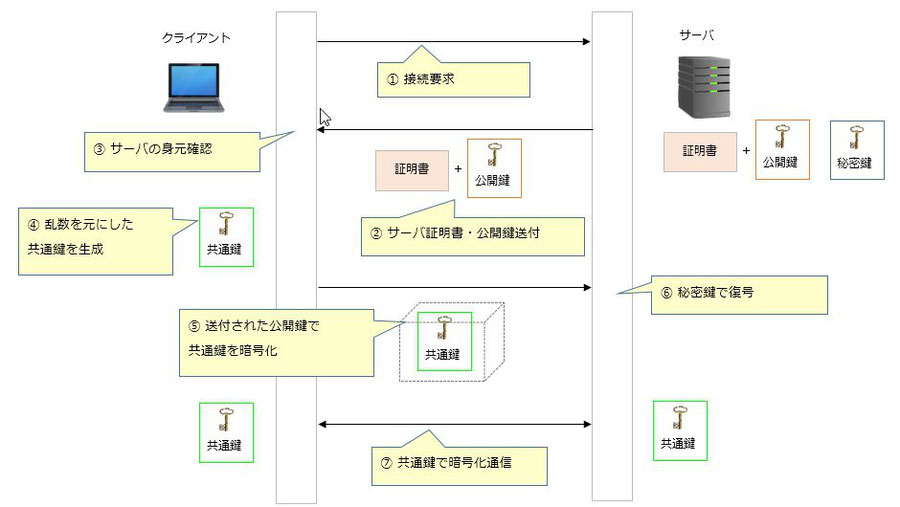

SSL

③ サーバの身元確認について

ルート証明書とは、公的な認証局であるパブリック認証局が、自分自身を証明するために発行する電子証明書

「信頼のある認証局」のルート証明書は、あらかじめ主要PCブラウザや携帯端末に搭載されているので、ユーザ側で

新たにインストールする必要はない

Webサイトから提示されたサーバ証明書の発行元を調べ、Webブラウザに格納されている発行元のルート証明書によって

サーバ証明書の署名を復号し、正当なものであるか否かを判断する。サーバ証明書に署名した認証局が中間認証局であ

る場合には、ルート認証局が見つかるまで、上位の認証局をたどっていく

|

導入事例 |

サイト 講演資料_JIP活用概要 |

|

参考 |

サイト 2 電子証明書の取得|e-Tax |

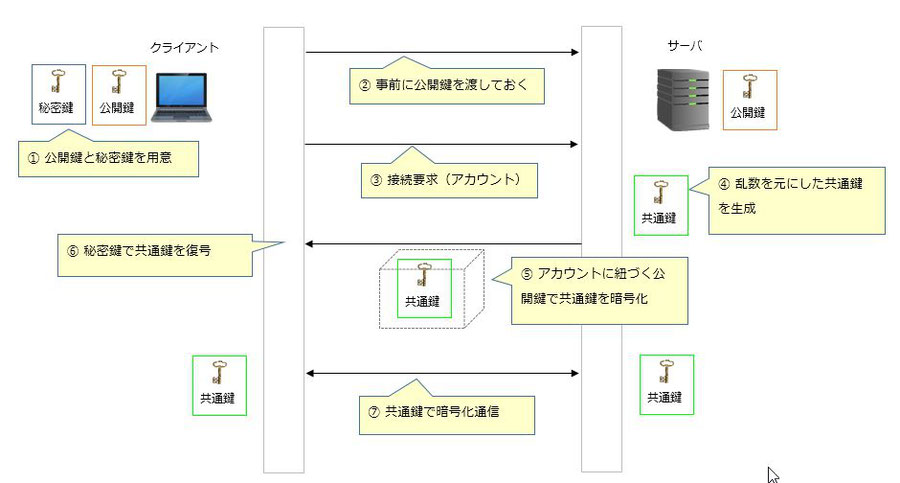

SSHの公開鍵認証

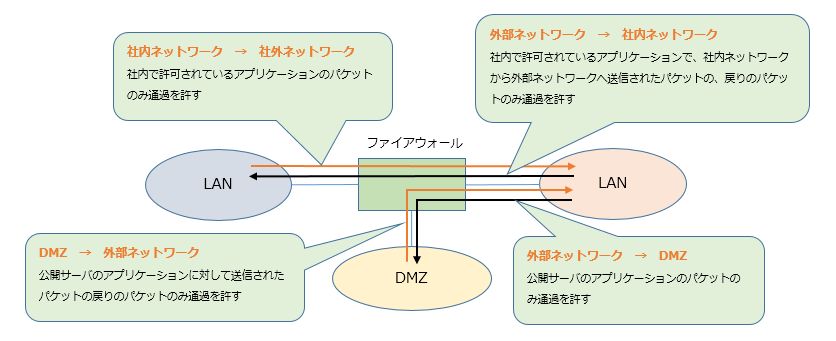

ファイアウォール

ファイアウォールは通信を許可する為にパケット内の情報をチェックする。チェックする層の違いによって3つの

タイプに分けられる

| タイプ | 特徴 | |

|---|---|---|

| パケットフィルタ |

IPアドレスやポート番号を見て制御する 例 80番ポート以外は遮断とかIPアドレスがブラックリストに載っているから遮断

基本的には、レイヤ3の情報である ・送信元IPアドレス ・宛先IPアドレス の情報を基に通過させるの遮断するのかどうかを判断します。 |

|

| サーキットレベルゲートウェイ |

直接つなげず、通信を仲介する

トランスポート層(レイヤ4)レベルの通信を中継して、制御を行うのがサーキットレベルゲートウェイ型ファイアウォールです。 |

|

| アプリケーションゲートウェア |

アプリケーション層に含まれるURLやテキストなどを見て判断する URLがブラックリストに載っているから遮断、文書の内容に問題がるから遮断

アプリケーションプロトコルレベルの通信を中継し、制御を行うのがアプリケーションゲートウェイ型ファイアウォールです。一般的にはプロキシサーバと呼ばれています。 |

|

参考 |

サイト ファイアウォールの種類 TCP/IP入門 |

無線LANのセキュリティ

| 期間 | 特徴 | |

|---|---|---|

| WEP | 最も古い規格で、設定後も固定された暗号キーが使用される。比較的簡単に解読されるといわれているため、セキュリティは甘いといえる | |

| WPA | WEPに改良を加えた方式で、通信中に暗号キーを自動的に変更するため、解読は難しくセキュリティは強固 | |

| WPA2 | セキュリティは最も強固で、最新の暗号化規格。解読されたという例はまだない | |

| IEEE802.11i | WPA、WPA2を標準規格化したもの |